Wenn man Webinare mit Powerpoint hält oder Howto-Videos erstellt, dann ist es sinnvoll, sich selbst per Webcam gleich als kleines Fenster einzublenden. Genau das macht WebcamOnDesktop.

Neue App WebcamOnDesktop (und warum eine .exe keinen Sinn mehr macht)

Ich habe meine letzte Windows-Entwicklung ersetzt durch eine eigene Windows App, die über den Appstore von Microsoft verfügbar ist. WebcamOnDesktop ist aus Sicherheitsgründen und wegen Fehlalarmen der alten Lösung entstanden.

Neues zigbee2mqtt Gerät als openHAB item verwenden am Beispiel aqara-Klima-Sensor

Wenn ich über zigbee und mqtt meine Daten an openHAB liefere, dann ist zigbee2mqtt eine feine Lösung. Die Daten werden oft im JSON-Format geliefert. Hier einmal die Schritte, wie ich ein neues zigbee-Gerät in openHAB integriere.

Update UniFi Controller auf Raspberry Pi

Ich hatte ja bereits hier geschrieben, dass ich ein UniFi Controller auf einem Raspberry Pi betreibe. Nun will diese Software auch gelegentlich aktualisiert werden.

Ausgangslage: Ich habe den UniFi Controller unter /opt/UniFi installiert. Mein Downloadverzeichnis ist /home/pi/download oder kurz ~/download. Der Controller läuft unter dem user unifi.

Enterprise WLAN inkl. Roaming fürs Heim mit Raspberry Pi und UniFi

Wenn ich mich so durch das Haus bewege gehen manche Sachen mir ziemlich auf den Keks. Eine Sache sind Verbindungsabbrüche. Das Thema WLAN Roaming ist leider normalerweise eher eine Funktion für teure Enterprise-WLAN-Lösungen. Freundlicherweise gibt es mit der UniFi Serie von Ubiquiti eine hübsche und relativ schicke WLAN Lösung mit Roaming-Funktion:

WordPress Kommentare löschen

Sehr praktisch wenn 12000 Kommentare unbestätigt sind – und alle über Pillen reden.

DELETE FROM wp_comments WHERE comment_approved = 0

Quelle: http://wordpress.org/support/topic/is-there-a-way-to-delete-all-comments-at-once

Kommentare in Excel Formeln einbetten

Kommentare in Excel sind zwar grundsätzlich ganz nett gemeint, aber für den schnellen Zugriff auf Informationen ungeeignet. Insbesondere für eine große Anzahl an Zellen lassen sich herkömmliche Kommentare kaum realisieren.

Dafür kann man besser die Formel N() verwenden, diese ergibt egal was man als Parameter angibt immer die Zahl Null. Damit kann man sie in Formeln verwenden ohne das Ergebnis zu verändern.

Beispiel:

A1 enthält den Mehrwertsteuersatz 19%

=100*A1+N("in dieser Rechnung fließt der Mehrwertsteuersatz ein")

Ergebnis: 19

Will man nun auch Textfelder auf diese Weise kommentieren, bekommt man Standardmäßig immer eine 0 angehängt. Dies kann man folgendermaßen umgehen:

="dieser Text ist in der Zelle sichtbar"&TEXT(N("dieser Text nur wenn man auf die Formel in der Zelle betrachtet");"")

Ergebnis: dieser Text ist in der Zelle sichtbar

Ich habe diesen Trick angewendet um für eine große Menge von technischen Namen die Langtexterklärung mit in die Zelle zu packen. Dadurch konnte die Übersichtlichkeit erhöht werden, ohne auf Dokumentation verzichten zu müssen.

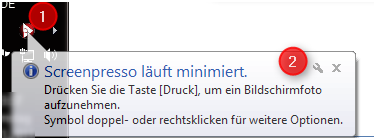

Screenpresso

Ein Kollege hat mir den Tipp für ein prima Screenshot-Tool gegeben. Ich bin ja ein großer Freund von Snagit, aber ich fürchte ich werde auf Screenpresso umsteigen.

Auf der Webseite http://www.screenpresso.com/ gibt es eine Videotour. Besonders schick finde ich die automatisch hochzählenden Zahlen, die man via Screenshot-Editor in die Bilder setzen kann. So hat man im Handumdrehen die richtige Klick-Reihenfolge für den Screenshot erklärt.

Die kostenlose Version bettet z.B. in Dropbox-Uploads Wasserzeichen ein, für normale Screenshots ist das aber quasi eine Vollversion. Und das Beste: man kann es wahlweise auch ohne Installieren ausführen.

harmes.de wurde gekapert

Ich habe heute festgestellt, dass die Seite am 09.11.2011 über eine Sicherheitslücke in der TinyMCE-Extension in der ZenPhoto-Gallery gekapert worden ist: http://www.zenphoto.org/news/alert-security-hole-in-zenphoto-1.4.1.4

Opera Extension ImgTip zeigt verlinkte Bilder als Tooltip

Der Funktionsumfang von Opera ist ja schon recht umfangreich, daher habe ich bisher keine Extensions genutzt. Die Extension ImgTip ist aber doch einen Blick wert. Durch die Erweiterung kann man bei vielen unterstützten Seiten mit der Maus über Bilder fahren, und die verlinkte Großansicht wird dann direkt eingeblendet.

Funktioniert übrigens auch auf Facebook. Sehr praktisch.